Я вообще его везде по-сносил. А обновление у него вообще по вирусоподобному сценарию идет — прописывает себя в автозагрузку

За расшифровку файлов на отдельном компьютере хакеры просят 0,5 биткоина — около 16 тысяч рублей.

0,5 биткоина — это 160000 рублей.

У меня всё нормально, в том числе и после последнего обновления (патч 1709) системы и продления регистрированного «Касперского», с которым, как и в W7 бодался свой defender, но я ещё и не захожу на «левые» сайты и обновляюсь только в официальном магазине MS. Это недорого и сердито. AFP я обновляю регулярно и дискомфорта при этом не испытываю.

Просто нужна разумная информационно-технологическая гигиена. Без этого никакая ОС не гарантирует от заражения.

Главное: не надо умничать и держать контакт с разработчиками, отсылая отчеты об инцидентах и в операционной системе, и в сервисах Google. и в антивирусе. Там сидят не дураки и помочь всегда готовы.

Нужно постараться быть чуть-чуть неквалифицированнее, чем о себе думаешь и не стеснятся обратиться к мальчикам и девочкам на том конце кабеля за помощью. Они молоденькие, но все равно их квалификация выше.

Ну, и читаю инструкции, обсуждения и обзоры прежде чем решиться на какую-то инновацию.

Я — всего лишь пользователь!

C:\windows\infpub.dat: как защититься от «Плохого кролика»

НИКОЛАЙ БЕЛКИН

25.10.2017 09:45

источник: cdn-st1.rtr-vesti.ru

Эксперты по кибербезопасности из компании Group-IB обнаружили способ предотвратить шифрование данных и блокировку компьютера вирусом BadRabbit, накануне атаковавшим компьютерные системы Киевского метрополитена, Одесского аэропорта, а также российских СМИ — «Интерфакса» и «Фонтанки».

Чтобы компьютер с Windows не пострадал от вируса даже в случае заражения, необходимо заранее создать файл C:\windows\infpub.dat и задать для него права доступа «только для чтения». «После этого даже в случае заражения файлы не будут зашифрованы», — говорится в сообщении Group-IB. Создать такой файл можно, например, в программе «Блокнот», а выставить ему права «только для чтения» — открыв «Свойства» файла в «Проводнике».

Кроме того, специалисты по кибербезопасности порекомендовали системным администраторам как можно скорее изолировать зараженные компьютеры от других машин в локальных сетях, а также проверить резервные копии ключевых сетевых узлов на актуальность и целостность.

Затем администраторам компьютерных сетей посоветовали заблокировать ip-адреса и доменные имена, с которых происходило распространение вредоносных файлов. Необходимо также обновить операционные системы и антивирусы ПО (особенно их базы вредоносного ПО) до самой последней версии.

По данным экспертов Group-IB, код вируса частично совпадает с NotPetya, атаковавшим в июне энергетические, телекоммуникационные и финансовые компании, так что две эпидемии, вероятно, связаны.Однако заражение в ходе вчерашней атаки шло через взломанные для этого злоумышленниками сайты СМИ —

www.fontanka.ru/,

argumenti.ru и

argumentiru.com.

Посетителям сайта выводилось фальшивое окно с предложением обновить Adobe Flash плеер. Получив согласие, вредоносный скрипт скачивал и запускал файл с именем install_flash_player.exe, заражал хост и шифровал содержимое диска при помощи DiskCryptor. После этого вредоносное ПО начинало распространяться по окальной сети через SMB, извлекая пароли из LSASS (Mimikatz) скомпрометированного компьютера или подбирая их по встроенному словарю.

Киберпреступники требуют за разблокировку каждого компьютера, данные на котором зашифрованы «зловредом», 0,05 биткоина (около 283 долларов по текущему курсу криптовалюты).

24.10.2017

источник: group-ib.ru

источник: group-ib.ru

На скомпрометированные ресурсы в HTML-код атакующими был загружен JavaScript-инжект, который демонстрировал посетителям поддельное окно, предлагающее установить обновление Adobe Flash плеера. Если он соглашался на обновление, после клика происходило скачивание и запуск вредоносного файла с именем install_flash_player.exe (FBBDC39AF1139AEBBA4DA004475E8839 — MD5 хеш), а также заражение хоста. Шифрование производится с помощью DiskCryptor.

После заражения, вредоносное ПО повышало привилегии на локальной машине. Распространение по сети происходило через SMB — путем извлечения паролей из LSASS (Mimikatz) скомпрометированного компьютера либо методом подбора по встроенному словарю.

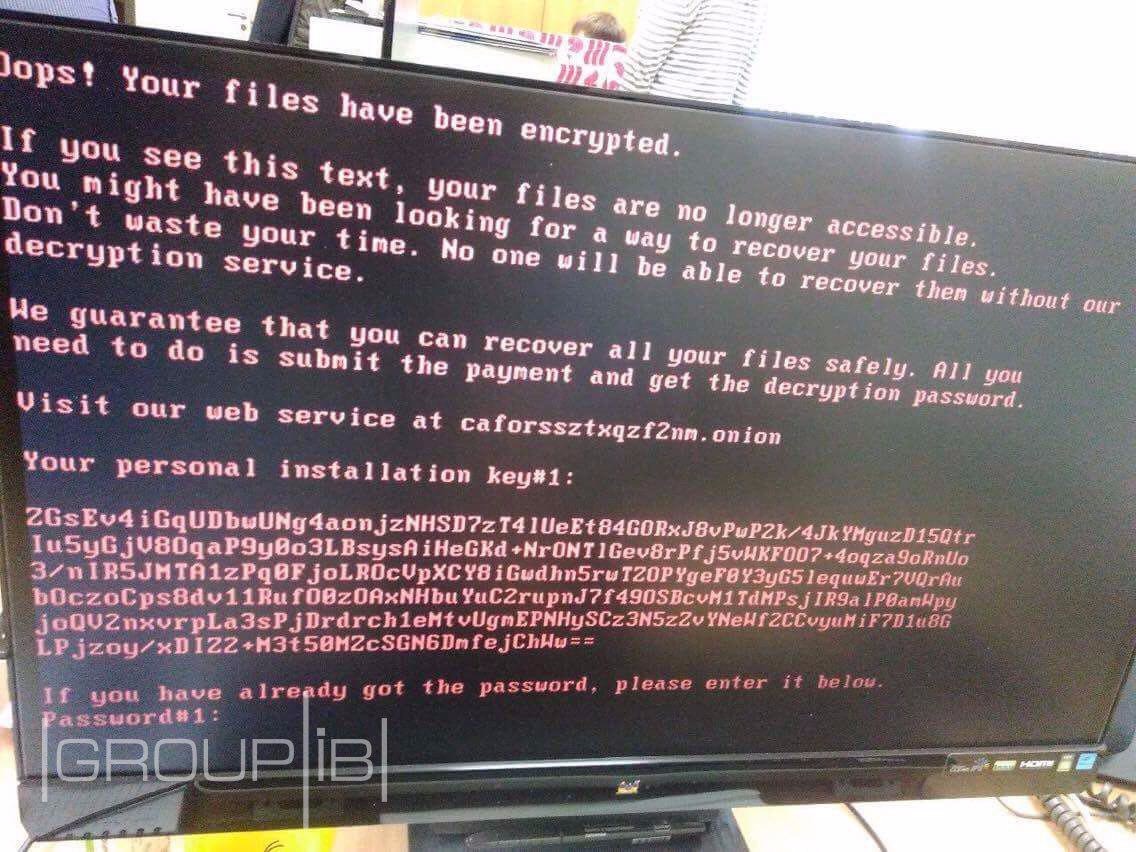

После заражения жертва видит следующее окно:

1GxXGMoz7HAVwRDZd7ezkKipY4DHLUqzmM

17GhezAiRhgB8DGArZXBkrZBFTGCC9SQ2Z.

Атака готовилась несколько дней: на сайте caforssztxqzf2nm.onion/ — есть два js скрипта. Судя по информации с сервера, один из них обновлялся 19 октября, то есть 5 дней назад:

Если посетитель нажимал «скачать», происходила загрузка вредоносного программного обеспечения с ресурса 1dnscontrol.com. Доменное имя 1dnscontrol.com имеет IP 5.61.37.209.

Доменное имя 1dnscontrol.com зарегистрировано 22 марта 2016 года и до сих пор пролонгируется. С ним связано множество других вредоносных доменов, первая активность которых относится еще к 2011 году. Возможно, эти домены тоже являются скомпрометированными и могут использоваться для проведения аналогичных атак, рассылки СПАМа, фишинга. Среди них стоит выделить:

webcheck01.net

webdefense1.net

secure-check.host

firewebmail.com

secureinbox.email

secure-dns1.net

Также в текущей атаке поменялось количество искомых имен процессов, а сама функция вычисления хеша была скомпилирована в виде отдельной функции компилятором.

Совпадения в коде указывают на связь атаки с использованием «Bad Rabbit» с предыдущей атакой NotPetya или их подражателями.

Также выяалено, что «Bad Rabbit» имеет модуль распространения с использованием протокола SMB. Попадая на компьютер жертвы, «Bad Rabbit» сканирует внутреннюю сеть на предмет открытых SMB директорий:

admin

atsvc

browser

eventlog

lsarpc

netlogon

ntsvcs

spoolss

samr

srvsvc

scerpc

svcctl

wkssvc

Также установлено, что в атаке используется программа Mimikatz, которая перехватывает на на зараженной машине логины и пароли. Также в коде имеются уже прописанные логины и пароли для попыток получения административного доступа.

Kill Switch: необходимо создать файл C:\windows\infpub.dat и поставить ему права «только для чтения». После этого даже в случае заражения файлы не будут зашифрованы.

1. Оперативно изолируйте компьютеры, указанные в тикетах, если такие будут, а также убедитесь в актуальности и целостности резервных копий ключевых сетевых узлов.

2. Обновите операционные системы и системы безопасности.

3. Заблокируйте ip-адреса и доменные имена с которых происходило распространение вредоносных файлов

4.В части парольной политики:

— Настройками групповой политики запретите хранение паролей в LSA Dump в открытом виде.

— Смените все пароли на сложные для предотвращения брута по словарю.

5. Поставьте пользователям блокировку всплывающих окон.

6. Применяйте современные средства обнаружения вторжений и песочницу для анализа файлов.

7.Запретите выполнение следующих задач: viserion_, rhaegal, drogon

TDS Polygon успешно регистрирует факты пересылки подобных вредоносных файлов и создаёт соответствующие тикеты.

В 2016 году количество атак шифровальщиков резко увеличилось – по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом. Это – нарастающий тренд, причем под ударом, как мы увидели, оказались совершенно различные компании и организации. Угроза актуальна и для некоммерческих организаций. Так как для каждой крупной атаки вредоносные программы модернизируются и тестируются злоумышленниками на «прохождение» через антивирусную защиту, антивирусы, как правило, против них бессильны.

Служба безопасности Украины 12 октября предупреждала о вероятности новых масштабных кибератак на государственные структуры и частные компании, подобных июньской эпидемии вируса-шифровальщика NotPetya. По информации украинской спецслужбы, «атака может быть осуществлена с использованием обновлений, в том числе общедоступного прикладного программного обеспечения». Напомним, что в случае с атакой NotPetya, которую исследователи связывали с группой BlackEnergy, первыми жертвами стали компании, использующие программное обеспечение украинского разработчика системы документооборота «M.E.Doc».

Тогда, в первые 2 часа были атакованы энергетические, телекоммуникационные и финансовые компании: Запорожьеоблэнерго, Днепроэнерго, Днепровская электроэнергетическая система, Mondelez International, Ощадбанк, Mars, «Новая Почта», Nivea, TESA, Киевский метрополитен, компьютеры Кабинета министров и правительства Украины, магазины «Ашан», украинские операторы («Киевстар», LifeCell, «УкрТелеКом»), Приватбанк, аэропорт Борисполь.

Чуть раньше, в мае 2017 года, вирус-шифровальщик WannaCry атаковал 200 000 компьютеров в 150 странах мира. Вирус прошелся по сетям университетов в Китае, заводов Renault во Франции и Nissan в Японии, телекоммуникационной компании Telefonica в Испании и железнодорожного оператора Deutsche Bahn в Германии. Из-за заблокированных компьютеров в клиниках Великобритании пришлось отложить операции, а региональные подразделения МВД России — не смогли выдавать водительские права. Исследователи заявили, что за атакой стоит северокорейские хакеры из Lazarus.

В 2017 году вирусы-шифровальщики вышли на новый уровень: использование киберпреступниками инструментов из арсеналов американских спецслужб и новых механизмом распространения привело к международным эпидемиям, самыми масштабные из них оказались — WannaCry и NotPetya. Несмотря на масштабы заражения, сами вымогатели собрали сравнительно ничтожные суммы — скорее всего это были не попытки заработать, а проверить уровень защиты сетей критической инфраструктуры предприятий, госведомств и частных компаний.

Вероятно, сбывается наш прогноз, данный в ежегодном отчете: после того, как недавние атаки прогосударственных хакеров с помощью шифровальщиков с функционалом самораспространения показали свою эффективность, другие прогосударственные хакеры, вероятнее всего, начнут разрабатывать аналогичные инструменты. Это приведет к новым атакам.