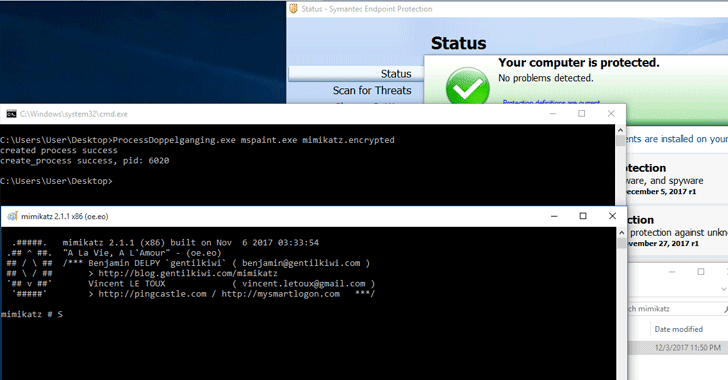

и использует технологию NTFS Transactions для сокрытия следов и запуска малвари.

Так и думал, что ситсему надо ставить на ФАТ32

В последней был баг, из-за которого применение Process Doppelgänging роняло систему в «синий экран смерти», но Микрософт с тех пор этот баг исправила.

Какие MS молодцы)

вспомнил старую утилитку https://technet.microsoft.com/ru-ru/sysinternals/streams

Скачал, запустил streams64.exe -s -d c:\ на всякий случай.

Я так понимаю — это очередной сферический конь? Т.е. сие можно сделать только имея физический доступ к компу или же все происходит удаленно и без ведома пользователя?

сам запуск возможен когда вирус у вас в системе. Как ему попасть в систему — другой вопрос.

Плохо, что есть механизм, который пока не видится антивирусами.

Что то не възжаю. Чего-то в описании не так.

1. При открытой транзакции загрузка в память не должна быть возможна, поскольку контрольная сумма и содержимое загрузки будет различаться.

1+1. Антивирусы реагируют на не законченную транзакцию, а на начатую (флаг начала), причем транзакция сначала проводится в буфер-фильтр файловой системы антирируса и лишь потом на диск, иначе нарушится целостность нтфс при сбое во время незаконченной транзакции.

Вывод. Кому это выгодно? Все скопом переходим на 10ку )))