ООН готовится к прошлой кибервойне? Только упреждающие меры могут защитить от хакеров

источник: zavtra.ru

источник: zavtra.ru

6 – 8 апреля 2021 года в Венском центре ООН проходит итоговое совещание Группы экспертов для проведения всестороннего исследования проблемы киберпреступности. Предыдущие совещания проводились в 2018, 2019 и 2020 годах. Целью итогового совещания является утверждение сводного списка выводов и рекомендаций по борьбе с киберпреступностью, который будет представлен Комиссии по предупреждению преступности и уголовному правосудию.

Когда авторы внимательно изучили проект этого сводного списка (он в январе 2021 года вывешен на сайт Управления по наркотикам и преступности ООН), то вспомнили известную фразу Уинстона Черчилля, о том, что «генералы всегда готовятся к прошлой войне». В данном случае, «генералы» — эксперты ООН готовятся к прошлой кибервойне.

В большом (на 28 листах), в целом добротном, проекте только в одном маленьком абзаце сказано о том, что «УНП ООН следует содействовать проведению исследований в целях определения новых форм и моделей правонарушений… ., включая расширение Интернета вещей, внедрения технологий блокчейн и криптовалют и использования искусственного интеллекта в сочетании с машинным обучением». И больше об этом ни слова. О технологии 5G, о квантовых вычислениях не сказано вообще ничего. А ведь четвёртая промышленная революция гремит уже несколько лет. И все вышеназванные технологии переплетены с киберпреступностью самым плотным образом. Этот проект мог быть написан и 10, и 20 лет назад. Но время неумолимо вносит коррективы.

Например, в компании FortiGuard (один из мировых лидеров в области интегрированных и автоматизированных решений в области информационной безопасности) оценены стратегии, которые киберпреступники будут использовать в 2021 году и в последующий период.

За последние несколько лет в отчетах компании были затронуты такие вопросы, как эволюция программ-вымогателей, риски расширения цифрового присутствия бизнеса и нацеливание на конвергентные технологии, особенно те, которые являются частью интеллектуальных систем, таких как умные здания, города и критически важные инфраструктуры. Компания также рассмотрела эволюцию морфического вредоносного ПО, серьезный потенциал атак на основе роя, а также использование искусственного интеллекта (ИИ) и машинного обучения в качестве кибероружия. Некоторые из них уже осуществлены, а другие успешно продвигаются.

Интеллектуальная кромка — цель

За последние несколько лет традиционный периметр сети был заменен несколькими периферийными средами, WAN, мультиоблачными средами, центрами обработки данных, удаленным работником, интернетом вещей (IoT) и т. д. Каждая из которых имеет свои уникальные риски. Одним из наиболее значительных преимуществ для киберпреступников во всём этом является то, что, хотя все эти границы взаимосвязаны, многие организации пожертвовали централизованной видимостью и унифицированным контролем в пользу производительности и цифровой трансформации. В результате кибер-злоумышленники стремятся развивать свои атаки, ориентируясь на эти среды, и будут стремиться использовать возможности скорости и масштабирования.

Трояны эволюционируют, чтобы нацеливаться на край

В то время как конечные пользователи и их домашние ресурсы уже являются целями для киберпреступников, изощренные злоумышленники будут использовать их в качестве трамплина для других целей в будущем. Атаки на корпоративные сети, запущенные из домашней сети удаленного работника, особенно когда четко известны тенденции использования, можно тщательно координировать, чтобы они не вызывали подозрений. В конце концов, продвинутые вредоносные программы могут также обнаруживать еще более ценные данные и тенденции с помощью новых EAT (троянских программ пограничного доступа) и выполнять инвазивные действия, такие как перехват запросов из локальной сети для компрометации дополнительных систем или введения дополнительных команд атаки.

5G может обеспечить расширенные атаки роем

Компрометация и использование новых устройств с поддержкой 5G откроют возможности для более сложных угроз. Киберпреступники добиваются прогресса в разработке и развертывании атак на основе роя. В этих атаках используются захваченные устройства, разделенные на подгруппы, каждая из которых обладает специальными навыками. Они нацелены на сети или устройства как на интегрированную систему и обмениваются данными в режиме реального времени для уточнения своей атаки по мере ее проведения. Технологии роя требуют больших вычислительных мощностей для включения отдельных роевых ботов и эффективного обмена информацией в рое ботов. Это позволяет им быстро обнаруживать уязвимости, делиться ими и сопоставлять их, а затем менять методы атаки, чтобы лучше использовать то, что они обнаруживают.

Достижения в атаках социальной инженерии

Умные устройства или другие домашние системы, которые взаимодействуют с пользователями, больше не будут просто целями для атак, но также будут проводниками для более глубоких атак. Использование важной контекстной информации о пользователях, включая распорядок дня, привычки или финансовую информацию, может сделать атаки на основе социальной инженерии более успешными. Более умные атаки могут привести к гораздо большему эффекту, чем отключение систем безопасности, отключение камер или захват интеллектуальных устройств, они могут позволить выкуп и вымогательство дополнительных данных или скрытые атаки с учетными данными.

Новые способы использования программ-вымогателей в критически важных инфраструктурах

Программы-вымогатели продолжают развиваться, и по мере того, как ИТ-системы все больше объединяются с системами операционных технологий (OT), особенно с критически важной инфраструктурой, данных, устройств и, к сожалению, жизней будет угрожать еще больше. Вымогательство, клевета и порча уже стали инструментами торговли программами-вымогателями. В будущем человеческие жизни окажутся под угрозой, когда полевые устройства и датчики на границе ОТ, которые включают в себя критически важные инфраструктуры, будут все больше и больше становиться целями киберпреступников на местах.

Инновации в производительности вычислений также будут нацелены

Другие типы атак, нацеленных на повышение производительности вычислений и инновации в области связи, специально для получения выгоды от киберпреступников, также не за горами. Эти атаки позволят злоумышленникам охватить новую территорию и заставят защитников опередить киберпреступников.

Достижения в криптомайнинге

Вычислительная мощность важна, если киберпреступники хотят масштабировать будущие атаки с помощью возможностей ИИ и машинного обучения. В конце концов, поставив под угрозу периферийные устройства из-за их вычислительной мощности, киберпреступники смогут обрабатывать огромные объемы данных и узнавать больше о том, как и когда используются пограничные устройства. Это также может повысить эффективность криптомайнинга. Зараженные компьютеры, которые захватывают из-за их вычислительных ресурсов, часто выявляются, поскольку использование ЦП напрямую влияет на работу конечных пользователей на рабочей станции. Компрометирующие вторичные устройства могли быть гораздо менее заметными.

Распространение атак из космоса

Возможность подключения спутниковых систем и телекоммуникаций в целом может стать привлекательной целью для киберпреступников. По мере того, как новые системы связи расширяются и начинают больше полагаться на сеть спутниковых систем, киберпреступники могут нацеливаться на это сближение и следовать за ними. В результате взлом спутниковых базовых станций и последующее распространение этого вредоносного ПО через спутниковые сети может дать злоумышленникам возможность потенциально нацеливаться на миллионы подключенных пользователей в любом масштабе или проводить DDoS-атаки, которые могут препятствовать жизненно важным коммуникациям.

Угроза квантовых вычислений

С точки зрения кибербезопасности квантовые вычисления могут создать новый риск, если в конечном итоге они смогут бросить вызов эффективности шифрования в будущем. Огромная вычислительная мощность квантовых компьютеров может сделать некоторые асимметричные алгоритмы шифрования разрешимыми. В результате организациям необходимо будет подготовиться к переходу на квантово-устойчивые криптоалгоритмы, используя принцип крипто-гибкости, чтобы обеспечить защиту текущей и будущей информации. Средний киберпреступник не имеет доступа к квантовым компьютерам, однако в некоторых национальных государствах возможная угроза может быть реализована, если сейчас не будут предприняты приготовления для противодействия ей путем принятия крипто-гибкости.

Искусственный интеллект будет ключевым

По мере того, как эти перспективные тенденции атак постепенно становятся реальностью, станет лишь вопросом времени, когда задействованные ресурсы станут товаром и станут доступны в виде службы даркнета или как часть наборов инструментов с открытым исходным кодом. Следовательно, для защиты от подобных атак со стороны киберпреступников в будущем потребуется тщательное сочетание технологий, людей, обучения и партнерских отношений.

Эволюция ИИ имеет решающее значение для защиты от новых атак в будущем. ИИ нужно будет развить до следующего поколения. Это требует использование локальных обучающих узлов на базе машинного обучения как части интегрированной системы, подобной нервной системе человека. Технологии с улучшенным ИИ, которые могут видеть, предвидеть и противодействовать атакам, должны стать реальностью в будущем, потому что кибератаки будущего будут происходить за микросекунды. Основная роль людей будет заключаться в обеспечении того, чтобы системы безопасности получали достаточно информации, чтобы не только активно противодействовать атакам, но и фактически предвидеть атаки для их недопущения.

Тактика, приемы и процедуры субъектов угроз в виде их сценариев могут быть переданы в системы ИИ для обнаружения шаблонов атак. Точно так же, когда организации освещают тепловые карты активных в настоящее время угроз, интеллектуальные системы смогут проактивно скрывать сетевые цели и размещать привлекательные ловушки на путях атаки. Эксперты Forbs считают, что применение ИИ особенно полезно при атаках на два ключевых вектора электронной почты: саму электронную почту и приложения. Изначально для электронной почты можно использовать ИИ и машинное обучение, чтобы остановить атаки, которые маскируются под запросы и обновления, предлагающие вам щелкнуть или поделиться информацией об учетных данных. Совсем недавно специалисты по киберзащите стали использовать ИИ для изучения шаблонов электронной почты, чтобы определить, когда учетная запись электронной почты была взломана и используется для отправки атак другим жертвам. Для приложений с интерфейсами, выходящими в Интернет, боты постоянно отвечают на запросы, чтобы получить актуальную информацию о приложении. Многие злоумышленники используют ботов в качестве злоумышленников для поиска несанкционированного доступа к приложениям. В Интернете постоянно работают миллионы этих ботов, и ИИ используется для определения, какие из них являются вредоносными, а какие нет.

ИИ окажется важным для решения проблем, связанных с внедрением облачных технологий. Поскольку ресурсы часто создаются и выключаются в течение нескольких часов или даже минут, для групп ИТ-безопасности стало сложно управлять этими облачными разрешениями, то есть кому, когда и в течение какого времени разрешен доступ к облачным рабочим нагрузкам. Традиционные инструменты часто неприменимы в этих новых средах. Тем не менее, технология ИИ может помочь обнаружить риски, связанные с доступом, в средах «Инфраструктура как услуга» (IaaS) и «Платформа как услуга» (PaaS), обнаруживая как человеческие, так и машинные идентификаторы в облачных средах, а затем оценивая их права, роли и политики.

ИИ станет более встроенным в системы аутентификации. В контексте управления привилегированным доступом (PAM) мы знаем, что адаптивная многофакторная аутентификация (MFA) является одним из примеров, когда множество факторов аутентификации в сочетании с учетом динамического поведения пользователя могут значительно снизить риск при принятии решений по аутентификации. В 2021 году это может привести к более частому использованию ИИ для определения оценок рисков в реальном времени и остановки угроз на этапе аутентификации, прежде чем они смогут нанести реальный ущерб.

Повышение прозрачности участников с открытым исходным кодом будет иметь решающее значение в 2021 году, а использование ИИ и машинного обучения станет катализатором для отсеивания тех, кто имеет злонамеренные намерения.

У ИИ также есть возможность помочь лучше продвигать конфиденциальность и улучшать технологии конфиденциальности. Федеративное обучение — один из таких примеров, который в последнее время набирает обороты, поскольку он помогает удовлетворить строгие требования многих глобальных правил конфиденциальности, при этом обеспечивая возможность использования данных в качестве стратегического инструмента поддержки бизнеса.

Благодаря ИИ, безопасность и ИТ-операции будут лучше интегрированы. Алгоритмы безопасности моделируют исторические модели поведения и обнаруживают аномалии и отклонения от этих моделей практически в реальном времени. Используя ИИ, этот процесс можно автоматизировать для блокирования злоумышленников почти в реальном времени.

Например, хакер пытается получить доступ или проникнуть через брандмауэр. Это обнаруживается либо по изменению объема данных, либо по изменению местоположения пользователя, который пытается получить к ним доступ. Чтобы классифицировать этот конкретный доступ как обычный, хакерский или небезопасный, можно использовать несколько функций. Как только это будет обнаружено, его можно передать системе автоматизации / ИИ, чтобы заблокировать IP-адрес этого конкретного региона или этого конкретного диапазона.

ИИ станет ключом к укреплению безопасности в удаленном мире. Безопасность является приоритетом для высшего руководства любой организации, которая вступила в путь цифровой трансформации, но ее важность только увеличилась из-за пандемии. С таким количеством конечных точек, разбросанных по всему миру, поскольку сотрудники могут работать удаленно, где бы они ни находились, уязвимости множатся. Основная тенденция, которую мы увидим в 2021 году и в последующий период, — это применение ИИ к мерам безопасности, потому что люди в одиночку не могут отслеживать, контролировать и проверять каждую конечную точку для адекватной или эффективной защиты современного предприятия.

Управление идентификацией станет более рациональным, поскольку мы будем анализировать закономерности и аномалии для автоматизации запросов на доступ, выявления рискованных пользователей и устранения ручных и громоздких процессов повторной сертификации.

Рост атак на цепочки поставок

Цифровая экосистема расширилась в ответ на меняющиеся потребности во время пандемии. Эксперты Всемирного экономического форума (ВЭФ) в марте 2021 года обращают внимание на то, что наблюдается рост кибератак на уязвимые цифровые цепочки поставок (в указанных выше рекомендациях ООН об этой тенденции тоже ничего не сказано).

Организации должны пересмотреть свои процедуры оценки рисков и расширить рамки своей стратегии кибербезопасности.

В период пандемии возникла новая операционная модель, основанная на различных мероприятиях по реструктуризации, ускорении инициатив по цифровизации, альтернативных моделях партнерства и повышенном внимании к основной деятельности. По мере того, как организации меняются, важно отражать и учитывать риски, которые могут возникнуть как часть этих серьезных изменений.

Важнейшей среди этих проблем является необходимость защиты новой цифровой экосистемы, лежащей в основе этой трансформации, от кибератак и поломки нашей информационной инфраструктуры.

Пандемия показала, что организованная преступность безжалостна в использовании событий для получения финансовой выгоды. Поэтому в течение 2020 года мы наблюдали постоянный поток громких кибератак на частные предприятия, правительства и платформы социальных сетей.

Политические лидеры и руководители бизнеса осознали глобальную взаимозависимость многих важнейших функций и природу риска, который несут трансграничные цепочки поставок. Пандемия сделала эти неясные операционные и системные риски реальными и заставила людей задуматься.

Атаки на цепочки поставок — не новость. Однако в новом, в высшей степени цифровизированном и взаимосвязанном мире они становятся все более заметными. Частые атаки вызывают обеспокоенность по поводу способности бизнес-организаций оставаться устойчивыми.

Общей темой всех этих атак является присутствие сторонних поставщиков оборудования, услуг или программного обеспечения. В сложной инфраструктуре распространены настройки, которые включают быстрое переключение на новые среды и зависимость от сторонних поставщиков.

Сторонние поставщики нацелены на конечную цель — добиться большего. Методы и продолжительность компрометации различаются, но есть некоторые общие закономерности. К ним относятся использование проблем быстрого развертывания, поиск уязвимостей в средствах управления безопасностью по мере того, как компании быстро переходят на новые технологии.

Уроки можно извлечь из таких секторов, как нефть и газ, где безопасность человека стоит на первом месте в повестке дня, а предположения постоянно подвергаются сомнению. Он начинается с утверждения, что вы не можете предполагать, что что-то сработает в случае серьезного инцидента. Это культура устойчивости, которая должна присутствовать во всех организациях. Это вопрос общей операционной устойчивости, а не только ИТ-систем и безопасности.

Когда мы смотрим в будущее с высокой степенью цифровизации и масштабируемости сред, устойчивость, вероятно, будет иметь первостепенное значение и не подлежит обсуждению и может зависеть от стабильности сквозной цепочки поставок. Однако это также потребует изменения подхода к защите данных.

Будет продолжаться охота за возможностями манипулирования кибербезопасностью, за автоматизацией роботизированных процессов вокруг ручных процессов обеспечения безопасности, за большей интеграцией с ключевыми рабочими процессами ИТ, а также за новыми управляемыми моделями обслуживания и доставки. Сторонней безопасности также могут потребоваться новые модели для более динамичного управления рисками и оценки, включая лучшее отслеживание нагрузок в цепочке поставок.

За последние несколько лет компании стали предлагать услуги по оценке рисков, основанные на сканировании сервисов компании с выходом в Интернет, мониторинге раскрытия данных в темных уголках Интернета и предупреждении клиентов о том, что поставщик может иметь потенциальную проблему, о которых они могут не знать или о которых поставщик еще не сообщил.

По мере ускорения аутсорсинга непрофильных бизнес-услуг стоит задаться вопросом: действительно ли вы уделяете достаточно внимания своей зависимости от третьих сторон, которые теперь являются неотъемлемой частью вашей безопасности и устойчивости как бизнеса?

Заглядывая в будущее, организациям следует перейти от простого размышления о корпоративных брандмауэрах, антивирусном программном обеспечении и политиках внесения исправлений к рассмотрению подходов к обеспечению безопасности, которые исходят из предпосылки, что успех компании основан на ее репутации — в конечном счете, проявлении доверия.

Такой образ мышления ведет к встраиванию безопасности в продукты и услуги, но, более того, он фокусирует внимание на защите клиентов и партнёров по цепочке поставок, которые становятся все более важными. Это подчеркивает их доверие, которое они оказывают, когда делятся своими наиболее конфиденциальными данными.

Ни одна организация не является островом, и все мы являемся частью всё более взаимосвязанного мира.

В киберпространстве идёт настоящая война. Победить может только тот, кто действует на упреждение.

И Черчилль здесь прав.

источник: zavtra.ru

источник: zavtra.ru

1. Что такое DDoS-атака

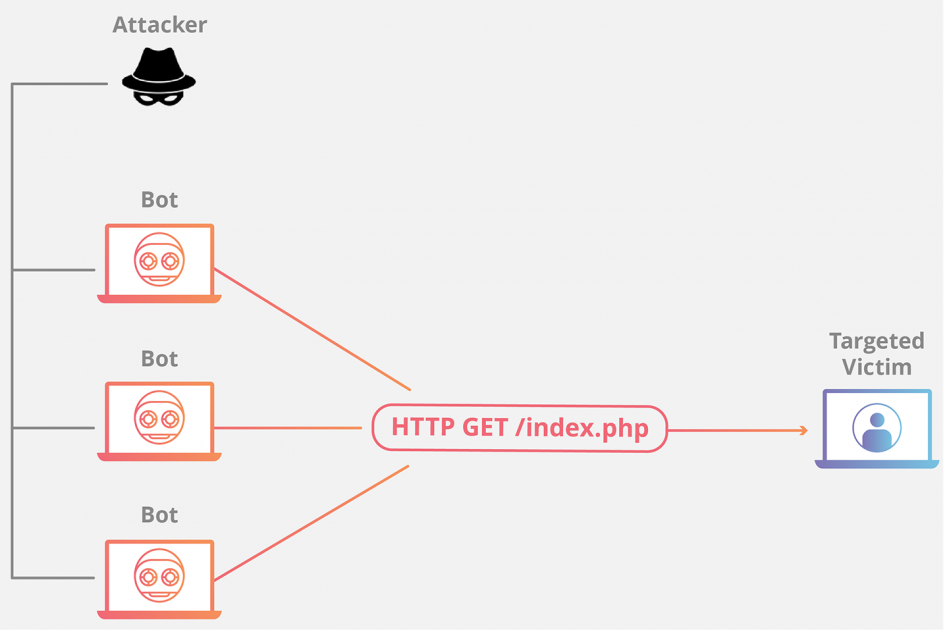

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Для сравнения: «естественный DDoS» может происходить во время сезонных распродаж, когда онлайн-магазины сталкиваются с наплывом покупателей, не справляются с нагрузкой, и в итоге сервис работает с перебоями или становится полностью недоступным.

Таким атакам подвержены все организации, чье взаимодействие с пользователями и потребителями происходит через веб-ресурсы: онлайн-ретейл и маркетплейсы, финансовый сектор, госуслуги, телеком, онлайн-обучение, сервисы доставки, социальные сети, мессенджеры, видеоконферцсвязь.

Кроме сайтов хакеры могут атаковать, например, номер телефона. В этом случае на телефон будет поступать много спам-звонков, чтобы телефонная линия была занята для обычных пользователей. Этот вид атаки характерен для небольших бизнесов, связанных с онлайн-доставкой готовой еды, вызовом такси и так далее.

«Принцип работы подобного типа атак кроется в их названии — Distributed Denial of Service или «отказ в обслуживании, — рассказывает руководитель направления «Информационная безопасность» ИТ-компании КРОК Андрей Заикин. — Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов».

Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

По словам старшего аналитика информационной безопасности Positive Technologies Вадим Соловьева, услугу DDoS-атаки можно заказать в даркнете. Ее стоимость будет составлять около $50 в сутки.

В чем отличие DoS от DDoS?

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для

Злоумышленники используют DDoS-атаки по нескольким причинам:

Чтобы остановить работу какого-то сервиса, например, сорвать онлайн-занятия или экзамены.

Для вымогательства. «Хакеры рассылают организациям по всему миру письма с требованием выкупа в биткоинах (от 5 BTC до 20 BTC или от 17 млн до 70 млн руб. по текущему курсу), и угрожают мощной и продолжительной DDoS-атакой в случае неуплаты», — рассказал менеджер проекта Kaspersky DDoS Protection Алексей Киселев.

Для отвлечения внимания, чтобы на фоне атаки внедрить вирусы-шифровальщики и/или украсть корпоративную информацию.

Цель злоумышленников — вывести из строя онлайн-ресурс и сделать его недоступным для конечного пользователя.

Эти действия несут две угрозы для коммерческого сектора:

— потеря прибыли;

— репутационные издержки.

Государственные компании не могут выполнять свои обязанности перед пользователями, например, предоставить госуслуги. «DDoS-атака на банк может привести к упущенной прибыли для самой компании, а также для пользователей. Кроме того, это потеря репутации среди потребителей», — приводит пример Заикин из КРОК.

Читайте также: Десять самых громких кибератак XXI века

4. Как защититься от DDoS-атак

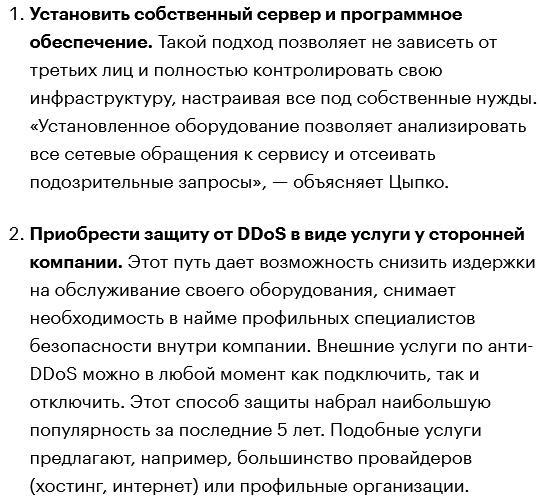

По словам Заикина, основной способ защиты — фильтрация трафика на основе его содержимого, IP-адресов и других параметров. Реализовать его можно двумя путями:

Атаки могут возникать из-за уязвимостей в системных компонентах организации, поэтому необходимо регулярно следить за обновлением системы.

Также компаниям необходимо убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика.

1. Если необходимо защитить свой веб-сайт, который размещен на площадке хостинг-провайдера, то проще всего запросить у него варианты защиты, которые он может предложить. «Выбирать стоит варианты защиты на основе зарекомендовавших себя решений третьих компаний, потому что реализовать качественную защиту средствами только самого хостинг-провайдера невозможно», — утверждает Алексей Киселев. Можно, конечно, купить лицензию или услугу защиты от DDoS-атак непосредственно у вендора решения. Правда, в этом случае могут потребоваться дополнительные согласования с хостинг-провайдером на этапе подключения к решению.

2. Для защиты веб-ресурсов, размещенных на собственной площадке клиента, необходимо выбрать вендора решения (например, Arbor Networks, Radware, Fortinet и так далее), согласовать с ним процедуру подключения, возможно, договориться о пилотировании решения и по результатам опытной эксплуатации решения уже принять решение о покупке постоянной защиты.

2. Крупным организациям следует рассматривать решения, которые могут перенаправлять весь интернет-трафик на центры очистки от ложных запросов. Такие центры предлагают защитные решения. Если кратковременная недоступность ресурсов для компании приемлема, то для защиты можно использовать решения, которые перенаправляют трафик в центры очистки только в случае DDoS-атаки.

«Во всех трех случаях не стоит полагаться только на защиту, предлагаемую интернет-провайдерами. Как правило, они сосредоточены на защите от DDoS-атак собственной инфраструктуры. Это не полноценный клиентский сервис, при в первую очередь важно обеспечить доступность ресурсов клиента», — подчеркнул Киселев.

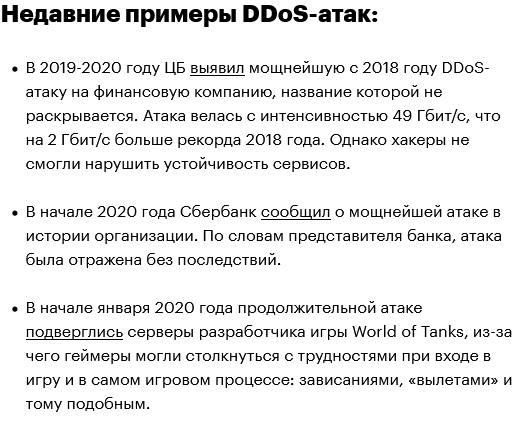

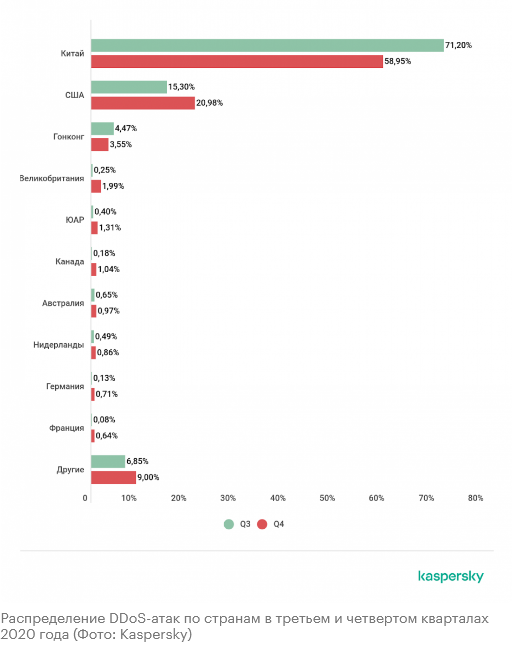

5. Статистика DDoS-атак

По словам Заикина из КРОК, в 2020 году число DDoS-атак в среднем выросло в два раза. Самый значительный рост показали онлайн-ретейл и образовательные сервисы. «Атаки на банки регистрируют на регулярной основе, но мощность 99% таких атак, как правило, не обращает на себя пристального внимания специалистов по безопасности», — добавляет Цыпко.

В 2020 году DDoS использовали и как инструмент для таргетированных атак на конкретные компании. Также такие атаки служили отвлекающим маневром для достижения других целей: внедрения вирусов-шифровальщиков и/или кражи корпоративной информации.

У двукратного роста есть несколько причин:

Массовый переход на удаленку, размытие периметра информационной безопасности и быстрый рост числа сотрудников, которые естественным способом нагружают каналы связи, тем самым упрощая возможную атаку (хакерам требуется меньше устройств).

Увеличение количества пользовательских устройств, которые подвержены вредоносному ПО гораздо сильнее, чем корпоративные. Массовое заражение конечных устройств позволило использовать их в атакующих ботнет-сетях.

6. Что грозит за DDoS-атаку?

«Действия за DDoS-атаки квалифицируются по общим нормам о преступлениях в сфере компьютерной информации: это ст. 272 УК РФ (Неправомерный доступ к компьютерной информации) и ст. 273 УК РФ (Создание, использование и распространение вредоносных компьютерных программ)», — рассказал управляющий партнер петербургского офиса коллегии адвокатов Pen & Paper Алексей Добрынин.

Максимальное наказание за совершение таких преступлений — до семи лет реального лишения свободы. В большинстве случаев суд назначает условное наказание или штраф. Размер штрафа может доходить до 500 тыс. руб., также хакер обязан возместить причиненный ущерб, который обычно является очень существенным. «Молодой человек, осужденный в 2014 году за DDoS-атаку на сайт Тинькофф-банка, был приговорен к условному сроку и штрафу в 20 тыс. руб. В то же время сумма исков от потерпевших превысила 11 млн руб.», — привел пример Добрынин.

В России, в отличие от США и европейских стран, количество возбужденных уголовных дел по фактам DDoS-атак очень низкое. «Выявить и раскрыть подобные преступления очень сложно. Сотрудники правоохранительных органов в России просто не обладают необходимой квалификацией в сфере компьютерных технологий. Расследования DDoS-атак могут эффективно проводиться только с постоянным сопровождением и помощью независимых ИТ-компаний, специализирующихся на компьютерной безопасности. Однако система такого взаимодействия в РФ пока не налажена», — объяснил Добрынин.

Обновлено 30.03.2021